openwrt路由器网络安全防护

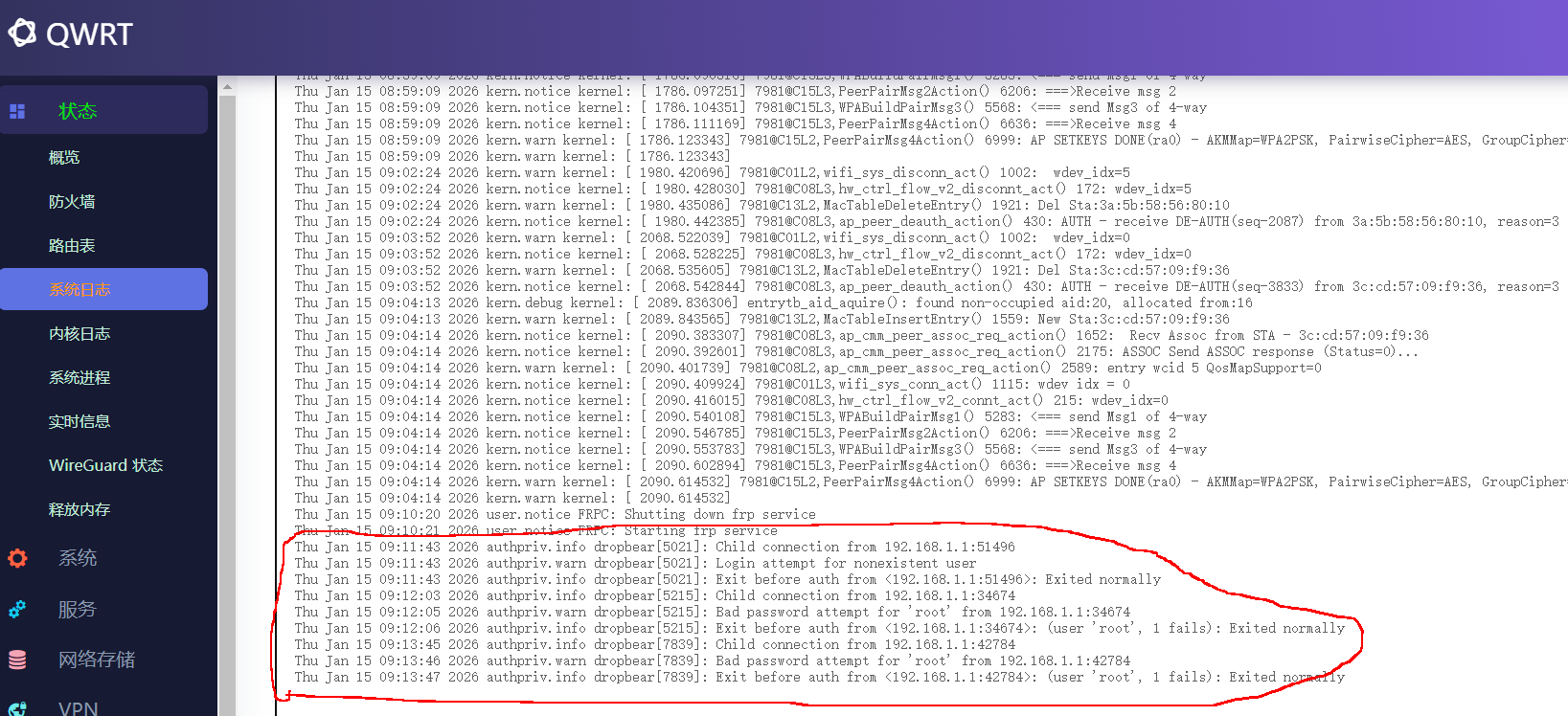

查看openwrt系统日志时,偶然发现有很多尝试登录ssh的攻击

登录地址都为路由器地址,由于ssh登录只对lan开放,因此外网想登录只能通过frp内网穿透进来,登录的地址就是路由器的地址

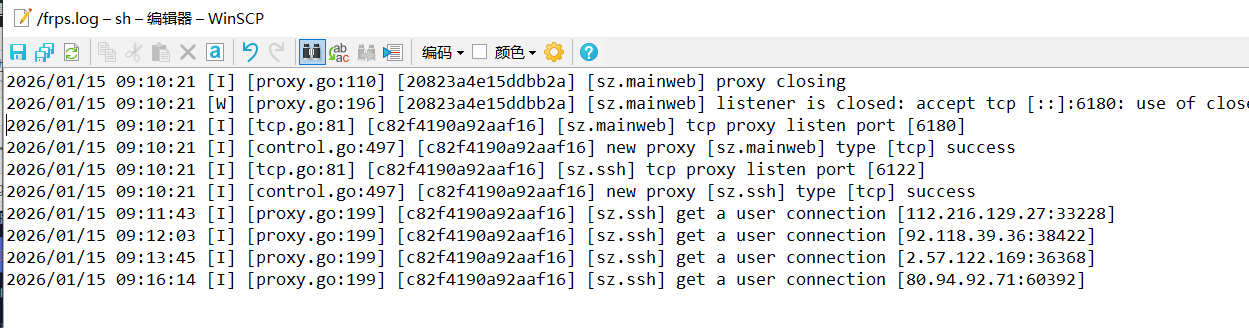

查看frp服务器的日志,发现了大量的登录请求

可以看出几分钟内就有几次不同ip地址的登录请求

frp使你的路由器暴露在公网,给攻击者有可乘之机

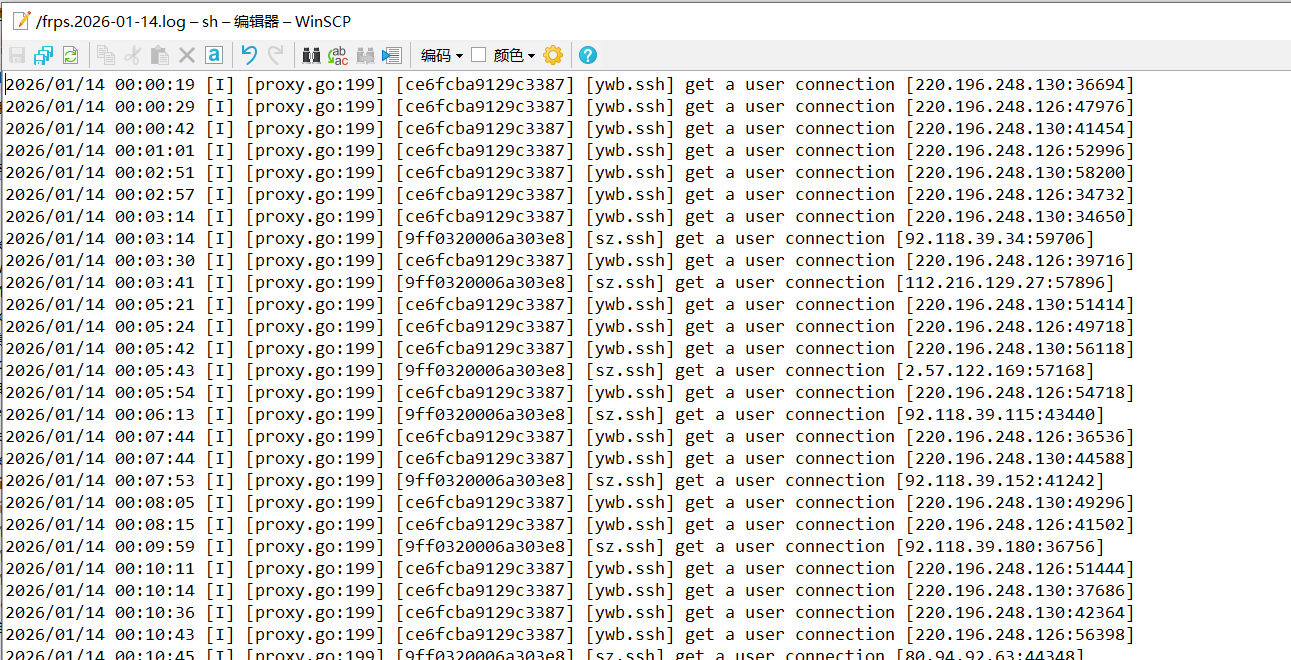

看看下面这些大量的攻击请求

如果攻击频繁,还可能会导致路由器内存溢出,出现莫名其妙的故障,如无线时断时续、死机等现象。

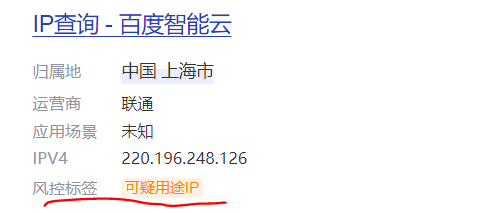

查看这些攻击ip地址

都是一些惯犯

防护措施:

一、路由器上防护

尽量不要把ssh暴露在公网,关闭frp中的ssh映射,只留必要的web映射

使用ipv6代替frp进行远程访问,现在运营商一般都支持ipv6,通过动态dns将自己路由器的ipv6地址自动上报

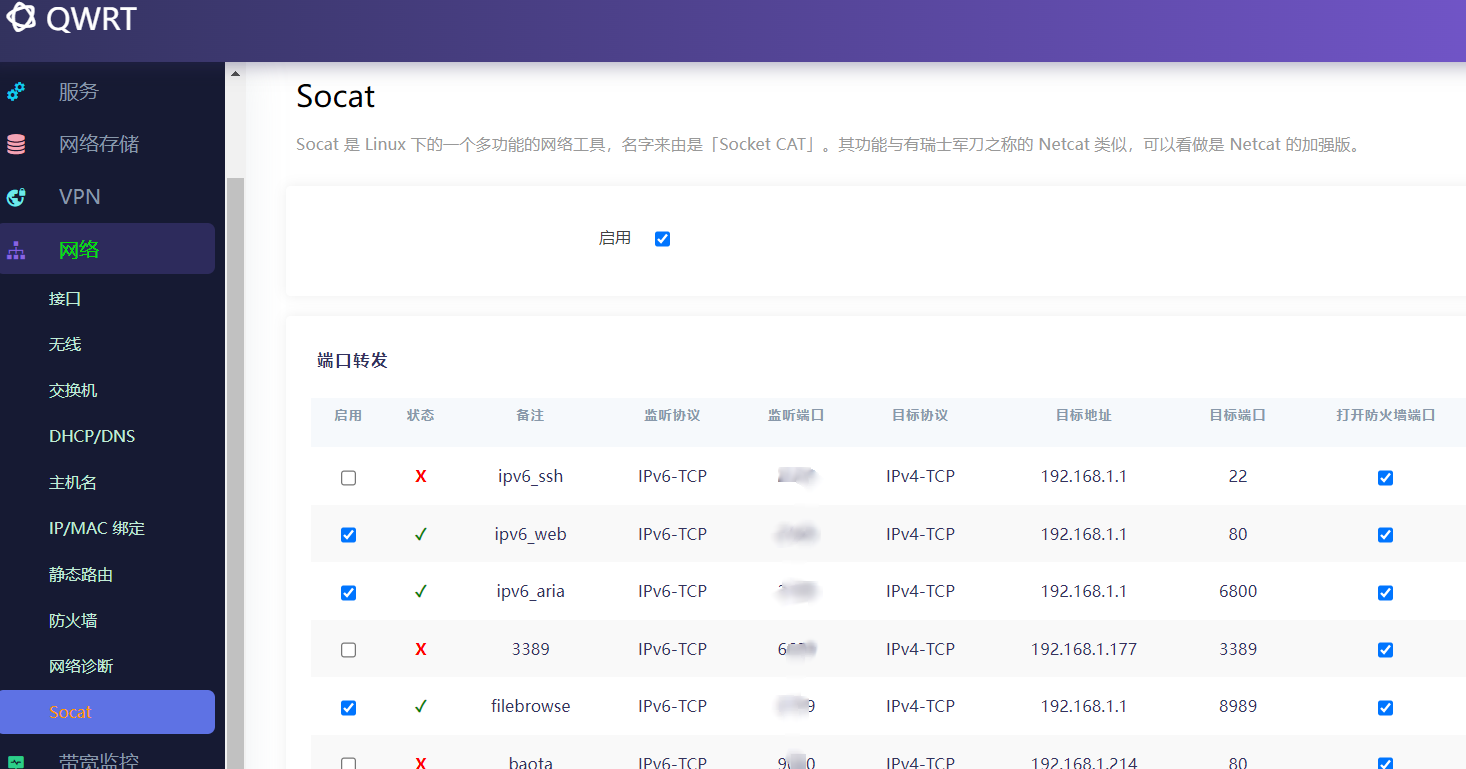

然后要是运营商封闭80端口或有些路由器应用不支持ipv6,可用网络页面中的socat进行映射,将ipv6地址映射到ipv4地址

在远程可以通过动态域名加监听端口的方式来访问路由器的内部端口

二、frp服务器上防护

在服务器上安装failban,分析frp的日志,对异常的ssh和web登录进行统计(比如一分钟有多少次请求),然后自动进行禁止访问

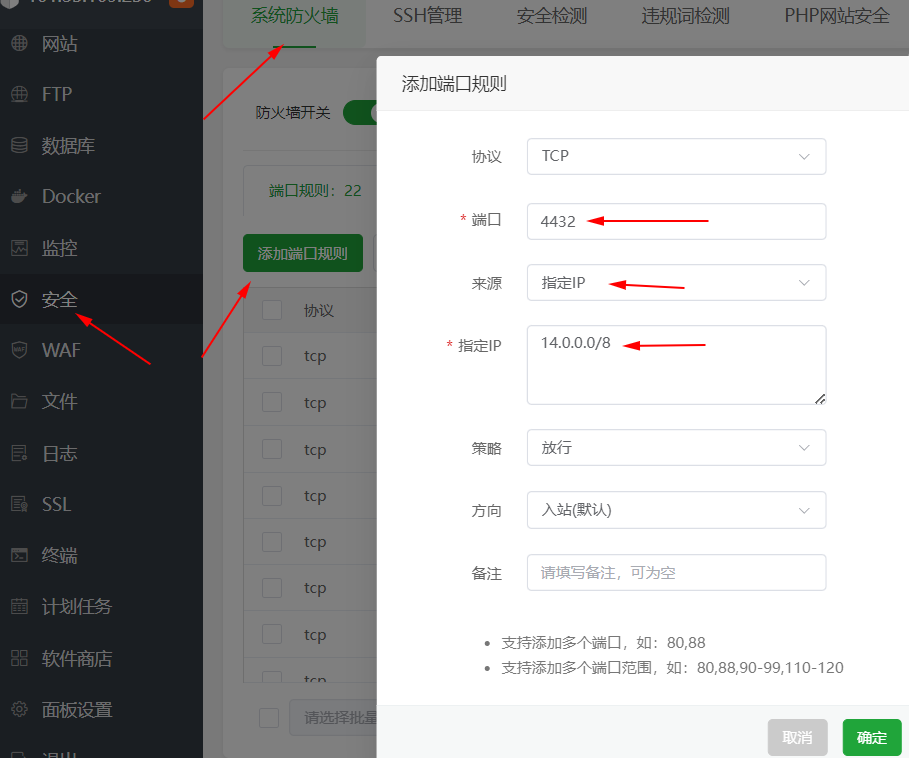

简单一点,可以直接将你自己本身常用的公网ip地址段添加到对应端口的通行白名单,这个地址段之外的计算机不能访问此端口

查询本机公网ip地址的方法很简单,在百度输入“ip”进行搜索就会显示你的公网ip(注意不是本机ip,本机ip一般为局域网地址)

在主机上还有一种方法被验证有效,攻击者其实针对的是vps的ssh登录端口,路由器的ssh只是池鱼,因此对主机的ssh端口进行防护,将攻击IP自动拉黑,这样同时也保护了路由器,在宝塔的软件商店先安装fail2ban,然后打开ssh的安全防护即可:

发表评论